Много людей не придают безопасности в интернете должного значения, и только некоторые считают это чем-то важным. Отрицание того, что необходимо быть защищенным, ставит под угрозу всех пользователей независимо от цели использования компьютера.

Понятие безопасности

Соблюдение безопасности в интернете помогает сохранить конфиденциальность, анонимность, целостность файлов.

Для начала нужно внести ясность в термины конфиденциальности и анонимности. Простыми словами конфиденциальность можно объяснить так, что никто не видит, что делает пользователь в данный момент, но теоретически можно установить его личность. Все переписки являются зашифрованными, соответственно, текст сообщения могут прочитать только две стороны, которые участвуют в диалоге. Под анонимностью нужно понимать невозможность идентифицировать пользователя. Если происходит какой-то инцидент, подозрение падает на огромную группу лиц.

Многие простые действия, которые на первый взгляд кажутся безопасными, не являются таковыми. Например, когда пользователи выкладывают фотографии на облако, то это не будет конфиденциально. Это связано с тем, что при заливке файла на сервер сравниваются хеш-суммы, но не сами файлы. Таким образом, при несоблюдении правил безопасности в сети интернет и, как следствие, заражении системы, есть риск того, что третьи лица могут получить доступ к этим файлам.

Есть четыре основных пункта, которые нужно рассмотреть для того, чтобы в полной мере разобраться с понятием безопасности и угроз.

- Активы.

- Средства обеспечения безопасности в интернете.

- Угрозы.

- Злоумышленники.

Активы - данные, которые представляют ценность для пользователя. Это может быть приватность, анонимность, контент. Именно они подвергаются атакам.

Для обеспечения защиты от угроз и злоумышленников используются VPN, Тор, шифрование, двухфакторная аутентификация, HTTPS-фильтры, файерволл, SSL.

В группу угроз входят вредоносные программы, вирусы, руткиты, рекламное ПО, шпионское ПО, фишинг, вишинг, легальная слежка, эксплойты.

В роли злоумышленников могут выступать шпионы, хакеры и хакерские группировки, коллеги по работе, силовые структуры, родственники.

Средства анонимизации

Применение анонимайзеров - один из простейших способов для скрытия своей личности в интернете и получения доступа к заблокированному интернет сайту. Для этого используются сайты-анонимайзеры и приложения для браузеров. Примером тому является расширение Opera Turbo в браузере "Опера". Нажав на кнопку Turbo, пользователь скрывает свою личность и может посещать абсолютно любые ресурсы.

Прокси-серверы - некоторые компьютеры с установленными программами, которые принимают запросы для анонимного соединения с сайтами.

При использовании такого средства нужно быть особенно аккуратным, ведь на любом прокси-сервере висит сниффер, который считывает абсолютно все, что вводит пользователь. Это может стать угрозой безопасности в сети интернет.

VPN скрывает IP пользователя, таким образом предоставляет доступ к тем сервисам, которые блокируются провайдерами.

Нужно понимать, что все серверы ведут логи, даже если указано обратное. При проведении оперативно-розыскных мероприятий легко узнать, кто подключился к ВПН.

Базовая анонимность выглядит как связка двух VPN. Провайдер видит подключение к одному ВПН, но не знает, что запрос перенаправляется ко второму. По аналогии с Double VPN существует Triple VPN, который использует три узла.

Более сложная связка для сохранения информационной безопасности в интернете VPN-Tor-VPN. Провайдер видит что совершен вход в VPN, при этом действие выполняется с другого ip-адреса. Но проследить, что происходит между ними, невозможно из-за использования Тора.

Фингерпринт

Одним из распространенных способов деанонимизации пользователя является Browser Fingerprint. Сбор отпечатков с клиентов осуществляется при помощи джаваскрипт.

Эта информация об удаленном устройстве для дальнейшей идентификации пользователя. Используется как одно из средств обеспечения безопасности в интернете. Помогает отличить реальный трафик от мошеннического, предотвратить кражу личности, мошенничество с кредитными картами. С помощью фингерпринта можно получить более индивидуальную информацию, что расценивается как нарушение конфиденциальности пользователя. Методы фингерпринта открывает доступ к таким скрытым параметрам, как мак-адрес, уникальный серийный номер оборудования и т.д.

Получение мак-адреса сетевой карты компьютера дает возможность определить ближайшие wi-fi и узнать месторасположение каждого тз них. Чтобы избежать риска раскрыть свою личность, необходимо применять средства анонимизации.

Подбор сильных паролей

Одно из первых правил безопасности в интернете - использование сложных паролей. В эффективном пароле в качестве идентификатора используется набор символов, включая числа, литеры в большом и малом регистре, спецсимволы, соль (некоторое количество символов для усложнения пароля).

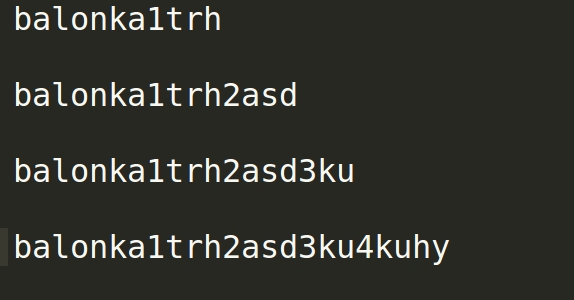

Например, до некоторого момента пользователь работал с паролем balonka. Через время сайт требует использования цифр. Пользователь добавляет необходимые символы - получает balonka11. Через некоторое время он решает изменить пароль и пишет balonka22, затем balonka1122. В данном случае пароль разрастается неправильно, для взломщика эти изменения практически не имеют значения. Правильное развертывание пароля выглядит так:

В данном случае подобрать пароль будет сложней. Видно, что для его формирования последовательно добавлялись числа, соль. Идеальный каждый пароль должен отличаться от предыдущего.

Двухфакторная идентификация

Двухфакторная аутентификация - это методы идентификация пользователя в каком-либо сервисе. Для этого используются два вида аутентификации данных. Обычно, первый рубеж это логин и пароль, второй - код, который приходит по SMS или электронной почте. А также может быть использован другой способ защиты, который запрашивает специальный USB-ключ или биометрические данные пользователя.

Двухфакторная защита - это не панацея от угона аккаунта, но надежный барьер для взлома. Если пароль был скомпрометирован, для входа в учетную запись злоумышленнику необходимо получить доступ к мобильному или электронной почте. Еще это удобный способ предупредить хозяина о попытке взлома. Если на телефон приходят сообщения с одноразовым кодом, это сигнализирует о входе в учетную запись третьими лицами.

Вторичным фактором защиты при таком методе аутентификации может служить сканирование отпечатков пальцев или сетчатки глаза, рисунок сердцебиения, электромагнитные татуировки.

Хранение паролей на сайте

Обычно данные для входа пользователей хранятся в захешированном виде. При взломе сайта злоумышленник копирует эту информацию - раскодировать ее достаточно легко. Для этого используются простые методы: программное обеспечение и онлайн-сервисы.

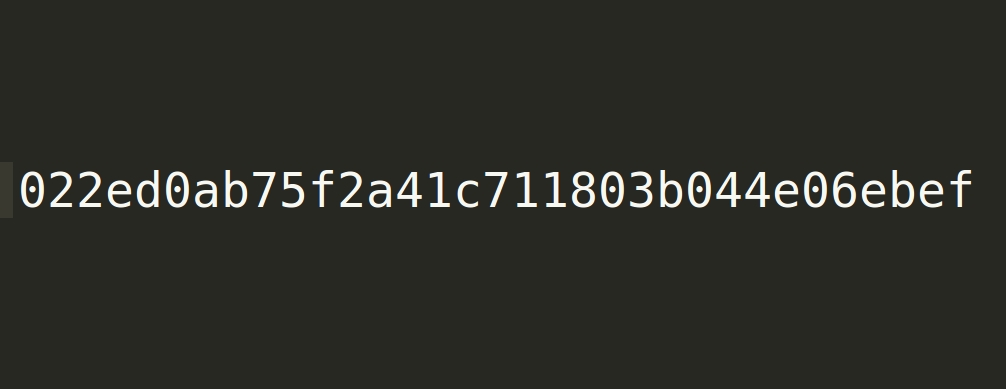

Например,

декодируется в

Это достаточно эффективный пароль, для его взлома потребуется примерно 9 тысяч часов. Он содержит все необходимые символы, буквы верхнего и малого регистра, цифры. Но из-за того, что информация хранится на сайте в незашифрованном виде, эффективность пароля стремится к нулю.

Иногда применяется двойное хеширование

md5(md5(password))

Результат такой функции не намного безопасней, ведь получить начальную запись так же же легко, как при обычном хешировании. Даже посоленный хеш может быть взломан.

Протокол HTTPS

Протокол https - это расширение протокола http, которое используется для поддержки шифрования и повышения безопасности.

В отличие от http, для которого используется 80 порт, для https по умолчанию используется порт 443.

Существуют такие уязвимости.

- Смешение http и https.

- Атак “Человек посередине”.

Когда используется смешанный функционал http и https, это может привести к информационной угрозе. Если сайт загружается, используя https, но css и javascript загружается по незашифрованному протоколу, злоумышленник в момент загрузки получает данные HTML страницы.

При атаке “человек посередине” злоумышленник встраивается между клиентом и сервером, через него проходит весь трафик, которым он может управлять по своему усмотрению.

Антивирус

Антивирусы - это надежное решение для защиты своего компьютера от возможных угроз и атак. С их помощью обеспечивается безопасность в интернете для школьников путем блокировки потенциально опасных сайтов, небезопасных ссылок и загрузок, электронных писем, программного обеспечения и т.д. Используется для защиты личных данных от программ вымогателей, фишинговых атак. Есть инструменты интернет-безопасности для родителей, которые позволяют контролировать трафик и блокировать сервисы с недопустимым для детей контентом.

Проверенное ПО

Самый простой способ заразить свой компьютер - установить пиратское программное обеспечение или операционную систему. Это одна из распространенных причин угрозы безопасности детей в сети интернет.

Например, пользователь скачивает триальную версию программы, пользуется ею до того момента, пока не потребуется ввод пароля. Затем он находит патч, устанавливает его и таким образом заражает компьютер. Пиратские программы способствует появлению нежелательной рекламы на экране, снижают защищенность системы, негативно влияют на производительность системы. В ОС существуют средства блокировки файлов или ПО. В таком случае появляется уведомление о том, что параметры безопасности интернета не позволяют открыть файл.

Посещение безопасных сайтов

Посещение сайтов, в которых есть ssl-сертификат, уменьшает шансы стать жертвой мошенников. Наличие сертификата означает, что передаваемые данные шифруются, все вводимые данные формы сайта конфиденциальны. После установки SSL-шифрования активируется протокол https. Это отображается слева от адресной строки, как правило, в виде иконки замка или надписи “Защищено”.

Посещение сертифицированных сайтов не гарантирует полную безопасность. На таких сайтах могут хранится ссылки с вредоносным кодом.

Куки

Абсолютно каждый браузер хранит cookies.

Представляет собой текстовый файл с информацией, который хранится на компьютере. Содержит данные об аутентификации, используются для упрощения доступа к сервисам, для сохранения пользовательских настроек. Угон cookie-файлов открывает злоумышленникам доступ к учетной записи жертвы. Это может негативно сказаться безопасности детей в интернете.

С помощью сниффера передаются cookies когда пересылается в открытой http-сессии. XSS-атака применяется для атаки на веб-сайт. Это происходит так. Промышленник внедряет вредоносный код, который активируется при попытке перехода по ссылке. Зловредный код крадет сохраненные данные пользователя из браузера, отправляет на сервер.

Несмотря на то что для копирования куки-файлов нужен физический доступ к компьютеру, они остаются реальным вектором атаки. Куки в незащищенном виде хранятся как база данных SQL. Google Chrome шифрует куки в локальном хранилище. Это во многом усложняет их получение, но все равно остается возможным. Поэтому рекомендуется применять основные способы сохранения информационной безопасности в сети интернет: использовать шифрованное соединение, не реагировать на сомнительные ссылки, заходить только доверенные ресурсы, завершать авторизированную сессию нажатием кнопки выход, не сохранять пароли, удалять сохраненные cookies, очищать кэш браузера.

Проверка на взлом

Средства хранения безопасности в интернете, как правило, достаточно эффективны, но не исключают возможность взлома. Часто случаются такие ситуации, когда антивирус не сообщает о том, что доступ к учетной записи был получен третьими лицами. Поэтому нужно самостоятельно это проверять.

Существует такой сервис, как haveibeenpwned. Он содержит большую базу адреса электронной почты, попавших в недоброжелательный руки. Если адрес был скомпрометирован, пользователь получает соответствующее уведомление.

Другой похожий сервис leakbase выдает более полную информацию и проверяет не только электронную почту, но и имена, фамилии, имена, юзернеймы, ip на взлом.

Если было обнаружено, что почта взломана, необходимо сразу менять пароль.

Honeypot

Чтобы запутать злоумышленника, можно использовать ханипот. Это такая закладка, содержащая ложные данные, которые будет искать хакер. С его помощью собирается информация о характере поведения взломщиков и способов воздействия, что дает возможность определить стратегию злоумышленника, список средств для нанесения ударов. Может использоваться как специально выделенный сервер или сетевой сервис.

Хонипот и система мониторинга помогает выявить факт взлома. Часто такие инструменты являются достаточно дорогостоящими, но малоэффективными. Сервис canarytokens.org решает проблему выявления факта взлома. С его помощью создаются поддельные ресурсы, например, документы или домены. При попытке открытия любого из них отправляется запрос, с помощью которого пользователь узнает об утечке. Простейшая реализация представляет собой вордовский документ под названием password с паролями и другой псевдоинформацией.

А ЧТО ВЫ ДУМАЕТЕ ОБ ЭТОМ?